工单节点使用指南

• 请用平和的语言准确描述你所遇到的问题

• 厂商的技术支持和你一样也是有喜怒哀乐的普通人类,尊重是相互的

• 如果是关于 V2EX 本身的问题反馈,请使用 反馈 节点

这是一个创建于 2623 天前的主题,其中的信息可能已经有所发展或是发生改变。

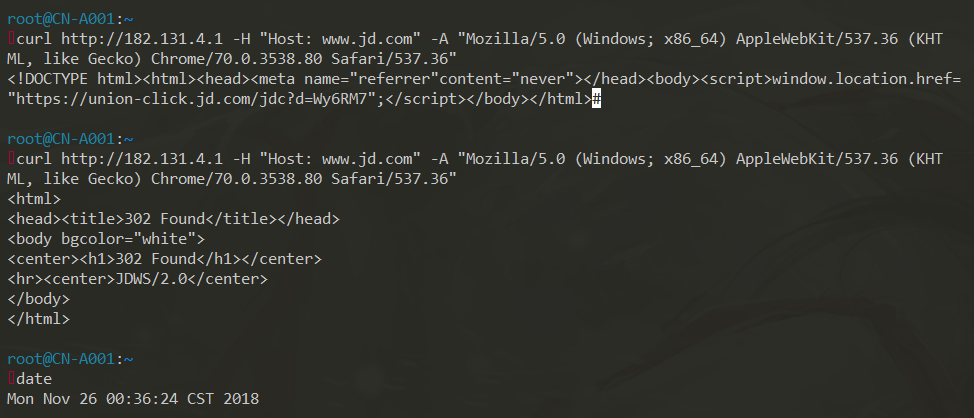

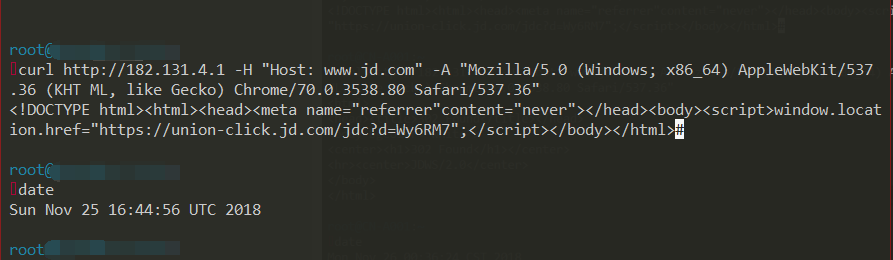

curl http://182.131.4.1 -H "Host: www.jd.com" -A "Mozilla/5.0 (Windows; x86_64) AppleWebKit/537.36 (KHT ML, like Gecko) Chrome/70.0.3538.80 Safari/537.36"

第一次返回

<!DOCTYPE html><html><head><meta name="referrer"content="never"></head><body>

<script>window.location.href="/*union 地址*/";</script>

</body></html>

再请求一次返回

<html>

<head><title>302 Found</title></head>

<body bgcolor="white">

<center><h1>302 Found</h1></center>

<hr><center>JDWS/2.0</center>

</body>

</html>

- 只在 http 会起作用

- 只识别 UA Windows

- 结合相关讨论可知覆盖范围为西南地区

第 1 条附言 · 2018 年 11 月 26 日

任意地区(国内外)皆可复现

第 2 条附言 · 2018 年 11 月 26 日

不排除这台节点的出口被人做了无差别劫持的可能

如果是公司故意覆盖其他推广,也会误杀少数正当京东联盟的广告主收入,而且只有这一台节点(只发现了这一个)可用,似乎说不过去。

如果是公司故意覆盖其他推广,也会误杀少数正当京东联盟的广告主收入,而且只有这一台节点(只发现了这一个)可用,似乎说不过去。

第 3 条附言 · 2018 年 11 月 26 日

抓包结果中恶意的 200 响应是抢答内容

tcpdump -i eth0 -n ne t 182.131.4.0/24

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

12:31:25.053674 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [S], seq 2750153281, win 29200, options [mss 1460,sackOK,TS val 1274758968 ecr 0,nop,wscale 7], length 0

12:31:25.098860 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [S.], seq 529135627, ack 2750153282, win 14600, options [mss 1460,nop,nop,sackOK,nop,wscale 9], length 0

12:31:25.098894 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [.], ack 1, win 229, length 012:31:25.098994 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [P.], seq 1:167, ack 1, win 229, length 166: HTTP: GET / HTTP/1.1

12:31:25.144171 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [.], ack 167, win 31, length 0

12:31:25.144246 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [FP.], seq 1:326, ack 167, win 1026, length 325: HTTP: HTTP/1.1 200 OK

12:31:25.144263 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [P.], seq 1:389, ack 167, win 31, length 388: HTTP: HTTP/1.1 302 Moved Temporarily

12:31:25.144282 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [R], seq 2750153448, win 0, length 0

第 4 条附言 · 2018 年 11 月 27 日

水落石出 #385 @JDSecOffical

感谢您的支持和关注,京东已监测到这一问题,发现该劫持在到达京东 CDN 节点前已发生,涉及到的相关第三方公司的行为严重违反了京东规定,京东已终止与其合作,并将对其违规行为进行严肃处理。

301

luofan004 2018 年 11 月 26 日

吃瓜吃瓜,老铁们赶紧抢先更新公众号抢板凳哇

|

302

huafang 2018 年 11 月 26 日

科技先生 表示关注

|

303

freewind 2018 年 11 月 26 日

这返利的钱会加用到用户身上吗,比别人售价高一点?

|

304

crystone 2018 年 11 月 26 日

年度系列??

|

305

nange151 2018 年 11 月 26 日

吃瓜

|

306

cnbobolee 2018 年 11 月 26 日

用欧洲 IP 测试已经无法复现了,有人看到改了。

|

307

pisser 2018 年 11 月 26 日

劫持这种东西被发现就躲猫猫,风头过后悄悄又搞起来,问你服不服。

|

308

k8ser 2018 年 11 月 26 日

182.131.4.1 不明白你们各个几点测试这个 IP,山东联通 的 cdn 是 119.188.142.1 这个,我测试复现

|

309

Hakka 2018 年 11 月 26 日

胆子这么肥,持续关注

|

310

wangluwl 2018 年 11 月 26 日

已经修复了?没法复现了。

|

312

cont 2018 年 11 月 26 日

吃瓜围观,被发现开始躲风头?

|

313

DeepCold 2018 年 11 月 26 日

我说咋之前直接输入 jd.com 一直跳转

https://rtbs24.com/?target=https%3A%2F%2Fytthn.com%2Fclick-IQL4686A-HFDQCIIE%3Fbt%3D25%26tl%3D1__%26url%3Dhttps%3A%2F%2Funion-click.jd.com%2F 和 https://union-click.jd.com 这两个地址,逼得我没办法每次都直接输入 jd.com/index.html 现在我这里想访问 union 的地址都直接给我 302 到 jd.com 了 |

314

server 2018 年 11 月 26 日

前排出售广告位

|

316

hujihuihuhu 2018 年 11 月 26 日 @freewind 不会,对购买人而言毫无区别。其实包括淘宝,京东等各大电商网站都存在隐形的返佣。只是很多人利用信息的不对称,私吞了这部分返利。

|

317

zizaiv2 2018 年 11 月 26 日

吃瓜

|

318

suroi 2018 年 11 月 26 日

牛逼啊~

|

319

cat9life 2018 年 11 月 26 日

#13 警告楼主是什么操作..

|

320

jookr 2018 年 11 月 26 日

这就是所谓的吃了下家吃上家,够黑的啊。

|

322

lusheldon 2018 年 11 月 26 日 via Android

关注了一天了,想知道是不是利益相关的人发现威胁网友没有用,赶紧修复了

|

323

lzsadam 2018 年 11 月 26 日

这个问题至少几年了

自己换过好几个 DNS 都不行,我一直以为是电信运营商劫持 同楼上某位同学,HTTPS 没事就没管了 这下终于。。。 |

324

luofan004 2018 年 11 月 26 日

感觉大佬们被 被动褥羊毛很愤怒,我只能在角落里颤抖,哈哈

|

325

1KN6sAqR0a57no6s 2018 年 11 月 26 日 via Android

所以有没有人算一下就双十一期间大概薅了多少。

|

326

Seanfuck 2018 年 11 月 26 日

牛 B,这事上微博了

|

327

xueshen 2018 年 11 月 26 日

我推测这是京东自己的,然后通过 CPS 来赚钱商家的钱,比如商家本来只需要给京东 5%费用,现在通过联盟这么一搞可能就是 8%了,还可以通过其他公司避税,又不影响整体销售额。

|

328

EZG997 2018 年 11 月 26 日

Wy6RM7 岂不赚翻?

|

329

CCNemo 2018 年 11 月 26 日 via Android

这账户每日入账滴多少呀

|

331

keikeizhang 2018 年 11 月 26 日

|

332

c090817 2018 年 11 月 26 日

持续关注,还是 mark 一下吧

|

333

keikeizhang 2018 年 11 月 26 日

|

334

niceworld 2018 年 11 月 26 日 ....终于是要破案了啊,以前我还投诉过,后来不了了之后发现 https 可破就没管了.....

随便安利下 https-everywhere 这个插件 |

335

4everYang 2018 年 11 月 26 日

这种事除了不了了之 还能怎么地 🐶

|

336

kingcc 2018 年 11 月 26 日

666

|

337

66beta 2018 年 11 月 26 日 via Android

好刺激,看大佬破案

|

338

Hconk 2018 年 11 月 26 日 via Android

能做到这个量级的劫持,手里应该有资源能让这事不了了之。

|

339

ExcellentHzj 2018 年 11 月 26 日 via Android

一直发现有这问题。因为不影响使用就没排查过。关注一下。

|

340

HangoX 2018 年 11 月 26 日

原来是真的有,一直以为是自己插件问题,但是又是随机的,不好复现,原来是直接访问就有

|

341

zhangchioulin 2018 年 11 月 26 日

@keysona #278 同等 13 楼

|

342

jimmyczm 2018 年 11 月 26 日

看戏看戏~~~

|

343

Microi 2018 年 11 月 26 日

吃瓜看戏美滋滋。

|

344

devsox 2018 年 11 月 26 日

mark

|

345

leo7476040305 2018 年 11 月 26 日 via iPhone

腾讯云香港 阿里云美国 阿里云新加坡 Googlecloud 香港 搬瓦工香港全部复现!

|

346

avrillavigne 2018 年 11 月 26 日

|

349

Samuel021 2018 年 11 月 26 日

|

351

Peanut666 2018 年 11 月 26 日

四川电信一直有劫持各种购物网站,京东、淘宝、1 号店,从省级运营商到市级运营商的我都遇到过,只能说撑死胆大的

|

352

shanigan 2018 年 11 月 26 日 |

353

FakeLeung 2018 年 11 月 26 日

我就贴一张图,坐标成都。

|

356

nicevar 2018 年 11 月 26 日

这么大的胃口,不是集体作案根本吃不下去

|

357

0xcb 2018 年 11 月 26 日 via Android

这劫持太广了吧,要火

|

358

zzth370 2018 年 11 月 26 日

mark

|

359

dianxin 2018 年 11 月 26 日

吃瓜关注

|

360

wyfyw 2018 年 11 月 26 日

感觉好像修复了,坐标美国

|

361

zts1993 2018 年 11 月 26 日

围观 13 楼。 送你上去

|

362

envylee 2018 年 11 月 26 日

@liuyanjun0826 MDZZ

|

363

zomco 2018 年 11 月 26 日 |

364

crack105 2018 年 11 月 27 日 via Android 13 楼你莫着急 莫慌

|

365

yinanc 2018 年 11 月 27 日 via iPhone

懒得开命令行,用 dev tools 看了下,默认输入 jd.com 是进 https 的,首页直接是 200 没有 302,也不能地址栏改 HTTP 换到 HTTP,直接访问这个 ip 的话被跳到 127.0.0.1 了。

|

366

yinanc 2018 年 11 月 27 日 via iPhone

所以一般方法根本访问不了 HTTP 页面吧,如果是这样的话,影响也不会很大吧?

|

367

tsui 2018 年 11 月 27 日 via iPhone

@yinanc request 是由 load balancer 决定哪台 host 响应的,不用 curl 或者其他工具,你的 request 是由别的 host 响应的,自然无法复现。本来全文说的就是这一台 host 有问题。

|

368

brblm 2018 年 11 月 27 日 via Android

@liuyanjun0826 我吃瓜的。想看热闹

|

369

Orz 2018 年 11 月 27 日

新闻还没出来吗,好奇京东这一波怎么公关。

|

370

senduy 2018 年 11 月 27 日 via Android

京东警告

|

371

snakejia 2018 年 11 月 27 日

up up

|

372

nneedd 2018 年 11 月 27 日

dalas 小鸡,302

|

373

gimp 2018 年 11 月 27 日

真 · 利益相关,哈哈哈

大新闻后排围观 |

374

puC4Vf0pPO2A6V4e 2018 年 11 月 27 日

京东最低价离发行价还差几毛,股票跌成这样,裁员 10%,哪有心情管这等小事,安心吃瓜

|

375

youngster 2018 年 11 月 27 日

股价下跌还不是强东哥哥干的好事

|

376

yxcoder 2018 年 11 月 27 日

不管,虽然看不太懂,占个坑

|

377

udqg3v0ZL6h6sHu8 2018 年 11 月 27 日 via Android

都散了吧,我觉得大概率是小天搞的鬼。😜你在外头乱搞我在家里乱搞哼!

|

378

Seanfuck 2018 年 11 月 27 日

|

379

csx163 2018 年 11 月 27 日

jd 能不能取消这种返利

|

380

pryhub 2018 年 11 月 27 日

围观

|

381

zengzizhao 2018 年 11 月 27 日

@liuyanjun0826 你的警告真是让人害怕啊,你真是比东哥还牛 B 啊

|

382

linxy 2018 年 11 月 27 日

真的太狠了,这至少收入有几百万了吧。。。

|

383

ruihe 2018 年 11 月 27 日

@zomco

@zengzizhao @brblm @crack105 @envylee @shanigan 进他的知乎看了下,头像直接吓蒙我,真的是宝藏,呵呵,不知道怎么贴图,给各位贴个网址吧 https://www.zhihu.com/people/liuyanjun0826/answers |

384

allure1008 2018 年 11 月 27 日

关注中。。

|

385

JDSecOffical 2018 年 11 月 27 日 感谢您的支持和关注,京东已监测到这一问题,发现该劫持在到达京东 CDN 节点前已发生,涉及到的相关第三方公司的行为严重违反了京东规定,京东已终止与其合作,并将对其违规行为进行严肃处理。

|

386

rb6221 2018 年 11 月 27 日

@JDSecOffical #385 新号哇?看名字像官方的,是不是真的啊?

|

387

PerFectTime 2018 年 11 月 27 日

不知道楼上是不是官方。果然还是 V2 的工单厉害

|

388

18601294989 2018 年 11 月 27 日

@liuyanjun0826 请问你是怎么解决的呢 手动吃瓜

|

389

tt67wq 2018 年 11 月 27 日

这是 Wy6RM7 是不是京东老板娘?

|

390

miyuki OP |

391

heyesterday 2018 年 11 月 27 日

@xmlf #355 肯定不是呀

|

392

ffffish 2018 年 11 月 27 日

@fffflyfish #132 哈哈哈哈 id 抱住

|

393

sergio10 2018 年 11 月 27 日 via iPhone

13 楼活体

|

394

bwael 2018 年 11 月 27 日 via Android

写稿去,赚点稿费😂

|

395

lmfx89 2018 年 11 月 27 日

建议楼主保护好自己的隐私。

|

396

ffffish 2018 年 11 月 27 日

新加坡无法复现 看来是修复了?

|

397

run2 2018 年 11 月 27 日

京东联盟没发声 京东安全的微博没发声

ls 那个是假冒的官方,让大家偃旗息鼓的吧 |

398

w274189159 2018 年 11 月 27 日

@sobigfish #397 微博里有京东客服回复里。内容是一样的 https://weibo.com/1419096542/H4qwdDT7R?type=comment#_rnd1543281259129

|

399

run2 2018 年 11 月 27 日

@w274189159 #397 客服级别的回复我持怀疑态度, 因为这个 cps 账号有点久了,不是几个人投诉 不可能他们没注意到的

我 emai 到 [email protected] 6 月 14 日 回复说无异常,再发,19 日回复过说正在核实 就没有下文了 |

400

vvv3r 2018 年 11 月 27 日

之前了解过 cps 广告这块,简单说下自己的理解。

1. cps 广告,一般为第三方推广商或联盟站长; 2. 跟京东的关系?从被劫持的域名来看(简单搜了下 https://www.google.com.hk/search?newwindow=1&safe=strict&ei=C7T8W5jLHYT4vgTBrrOYDA&q=site%3Aunion-click.jd.com+inurl%3Ajdc )得知,域名为京东的广告推广链接,而后面的 d 参数对应的字段则是 cps 广告主在京东推广生成的(综合域名+参数+经验猜测) 3. 利益是什么? cps 广告商一般会在流量大的厂商(如 BATJ )注册去做广告推广,也就是做引流从而赚取佣金,佣金由流量大的厂商(如 BATJ )根据流量来计算费用 4. 劫持是什么情况?个人经验看来:cps 广告在用户访问京东后将返回的响应包劫持替换成对应 cps 广告从而最大化的去赚佣金(这里也就是去赚佣金) 5. 385 楼的回复,猜测应该是 JD 内部已经查到 cps 对应的广告联盟是谁了 另外,劫持一般都不是个人作案,互联网圈里不少做广告流量推广的厂商联合地区运营商暗箱搞这种。比如在双 11、618 等大流量的点,劫持一下带来的佣金岂止百万... |