这是一个创建于 1144 天前的主题,其中的信息可能已经有所发展或是发生改变。

坐标:广东湛江联通

Everything 下载途径来源于官网

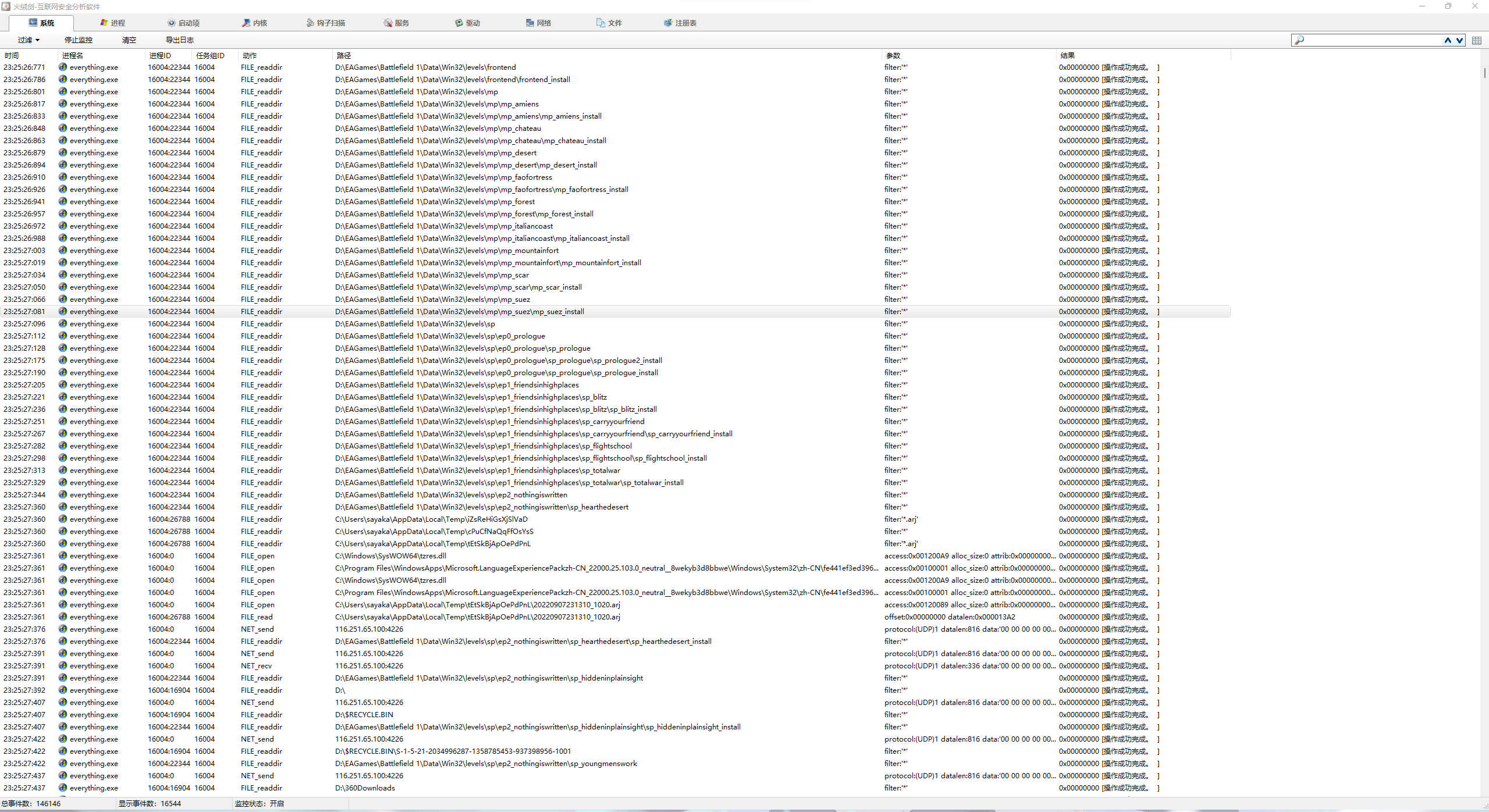

火绒剑记录 https://pastes.dev/kcGpECGygk

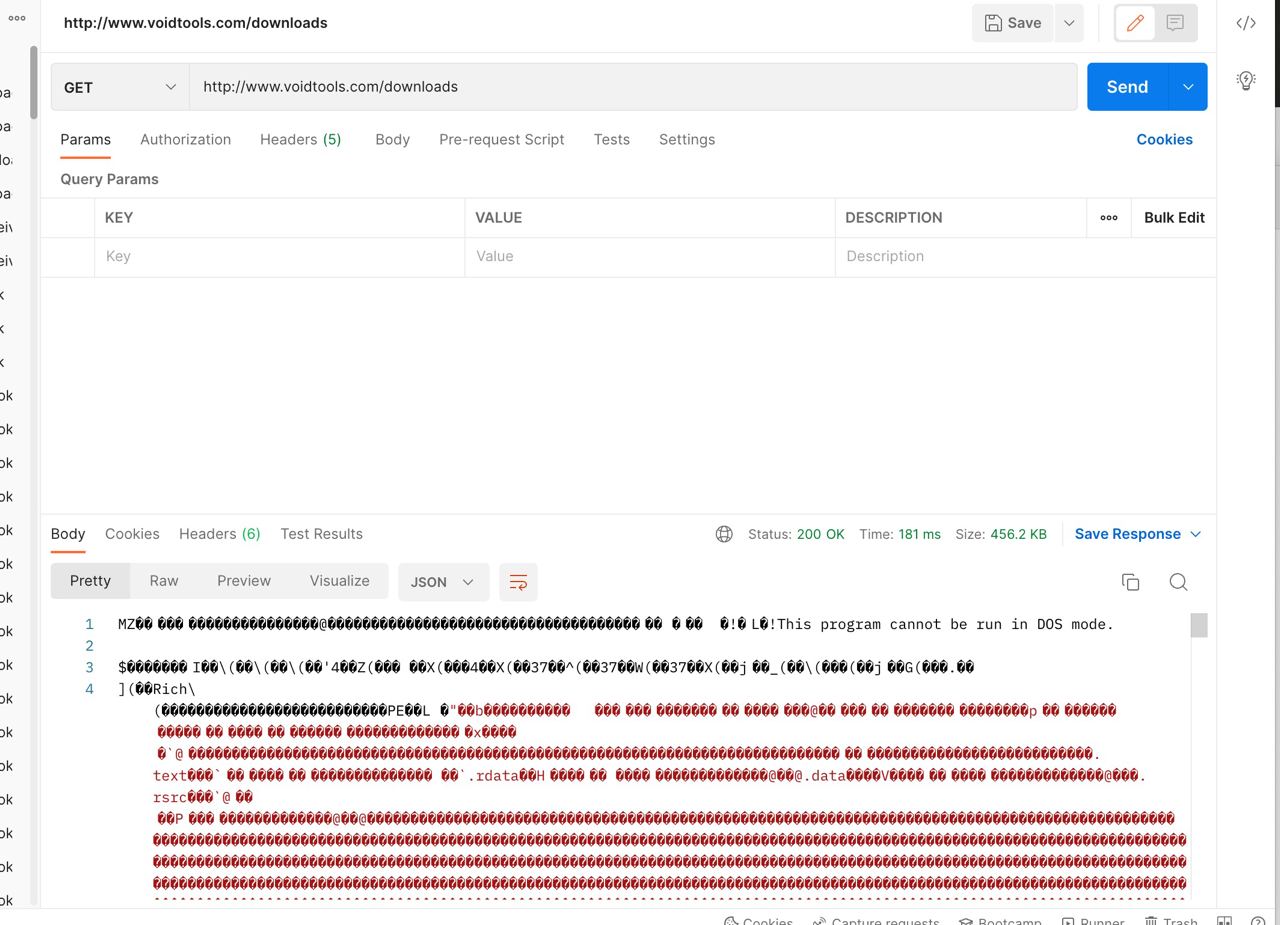

直接请求 http://www.voidtools.com/downloads 这个地址有概率直接返回一个 EXE 文件, 同时

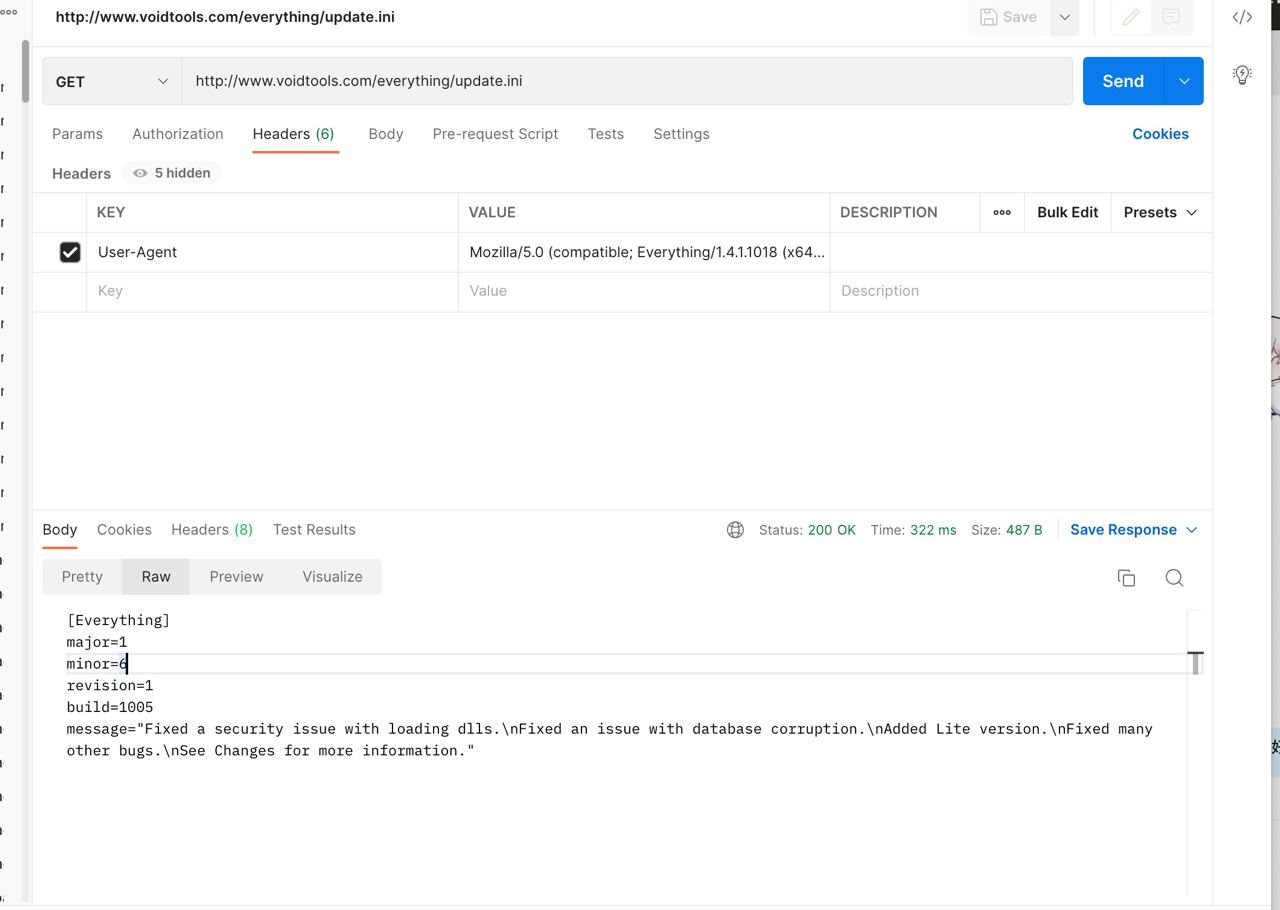

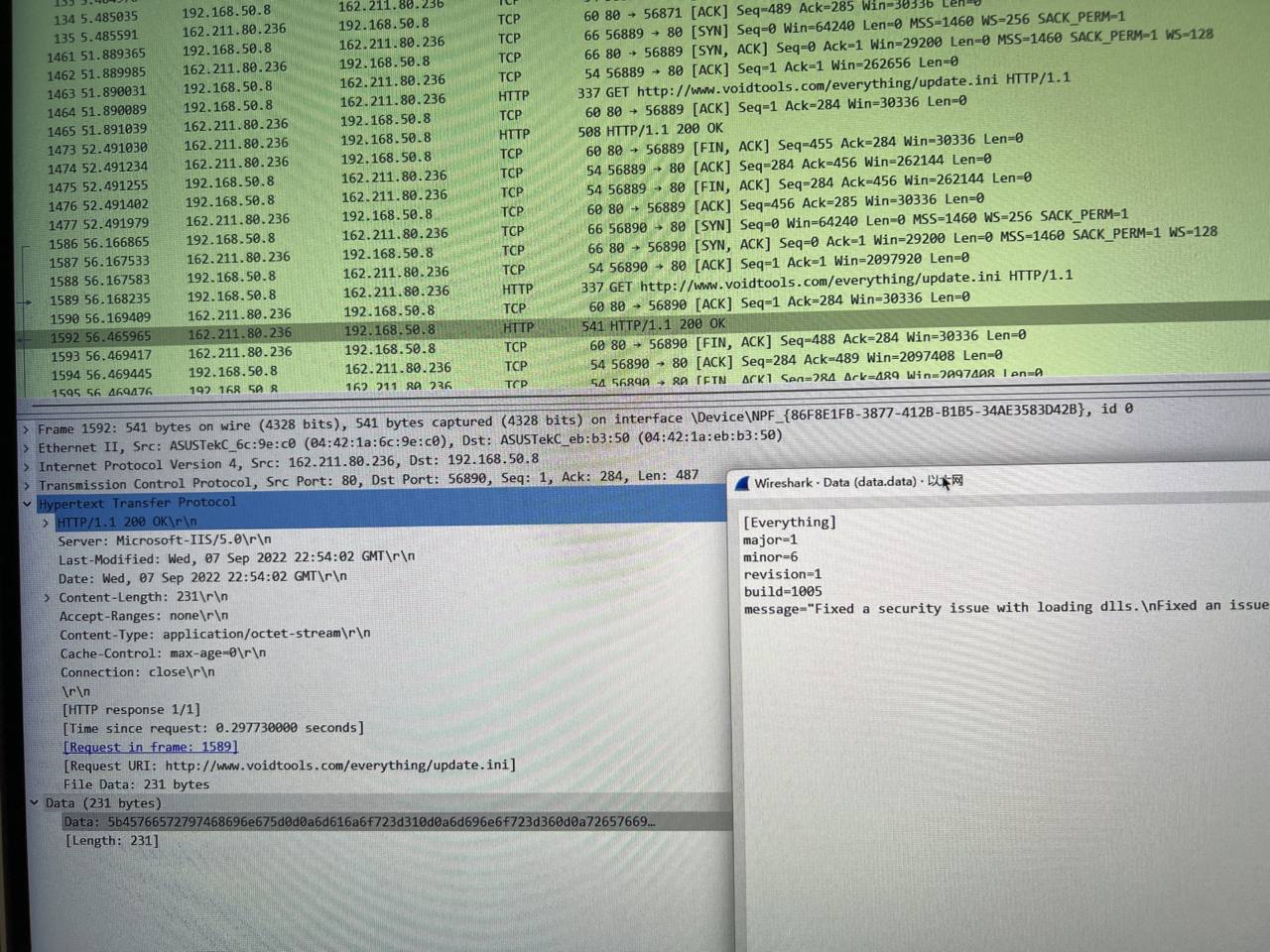

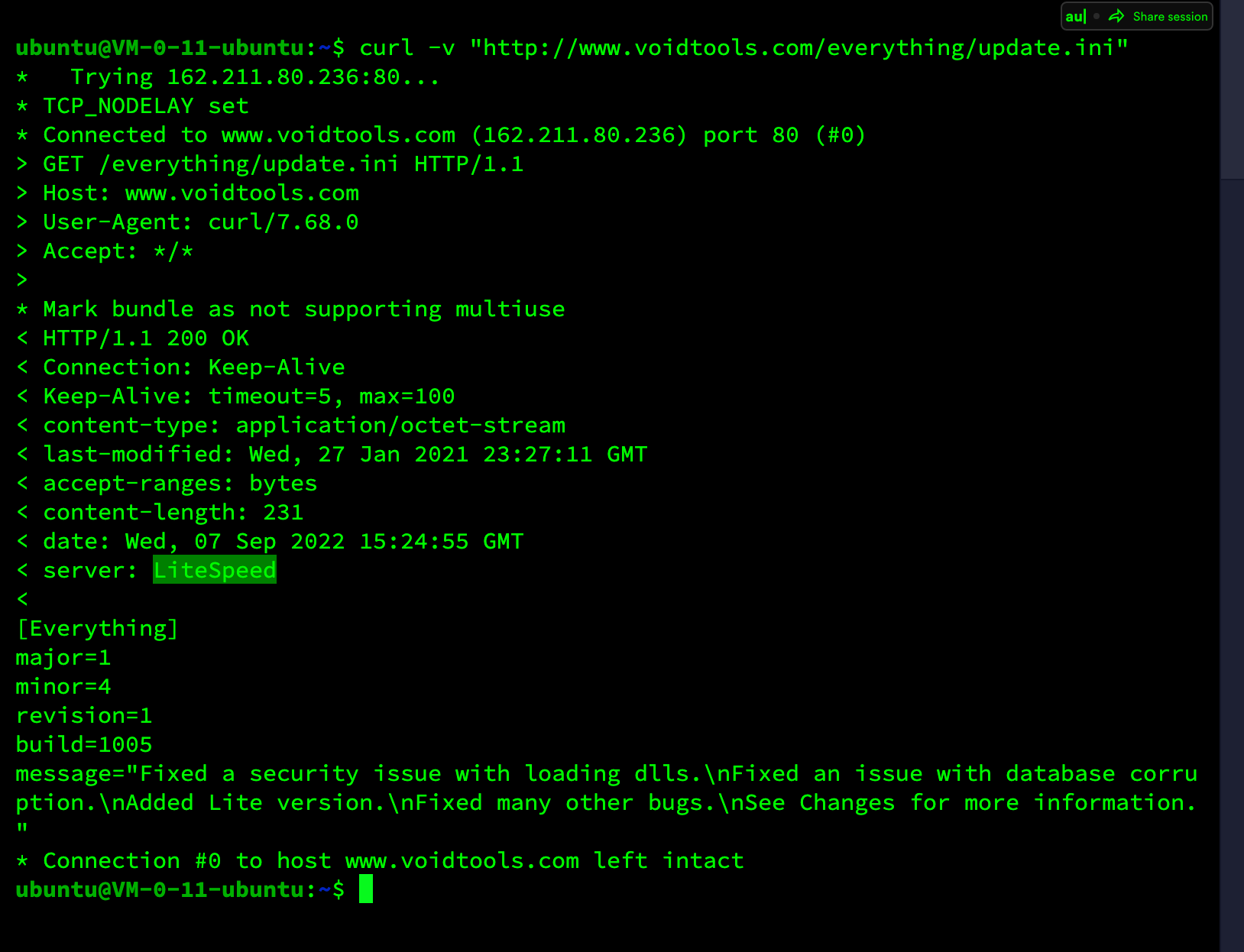

http://www.voidtools.com/everything/update.ini 这个地址中的 minor 版本号是 6 (在腾讯云 VPS 上测试返回是 4 ) 并且在本地网络环境下请求时

server 字段是 Server: Microsoft-IIS/5.0

在 VPS 上测试返回的是 LiteSpeed

目前观察到运行 EXE 之后会持续与 116.251.65.100:4226 这个地址进行 UDP 通讯

主要行为:

- 扫描硬盘

- 访问注册表

- 快速创建和删除大量临时文件 文件样本

- UDP 通讯 发送包内容全为 0x00 ,但是包长度不固定

EXE 文件样本: https://drive.google.com/file/d/1F7VrK7GR5TlA4DtCjE5780XCqOdmaseJ/view?usp=sharing

第 1 条附言 · 2022-09-08 15:26:34 +08:00

第 2 条附言 · 2022-09-08 17:05:35 +08:00

目前已无法复现

1

itechify PRO 为啥不是 https ?

|

2

KomeijiSatori OP @oneisall8955 不知道,点击 Everything - 帮助 - 检查更新, 通讯的地址就是这个

|

3

iBugOne 2022-09-07 23:56:23 +08:00

上面那个 EXE 文件在 VirusTotal 上的结果:

https://www.virustotal.com/gui/file/c7a6ef3b200620ca31d35b4c184967190fde99548f7137682ae5c63454b5141a/detection |

4

jousca 2022-09-08 00:05:30 +08:00

看来还真是被人劫持了木马程序

|

5

Archeb 2022-09-08 01:02:11 +08:00

持续关注

|

6

NanoApe 2022-09-08 02:03:54 +08:00

无法复现,要不看看用 HTTPS 还能被劫持吗?

|

7

terence4444 2022-09-08 04:25:21 +08:00

自动更新还能 HTTP 是比较严重的安全漏洞了吧

|

8

York618 2022-09-08 07:54:33 +08:00

116.251.65.100 ,是吧,阿里云北京 IP 。

应该查得到实名的建议上报王晶之类的 阿里云为什么老出事故,前有上海 ga 后有某人脸识别公司数据泄露? |

9

MoeMoesakura 2022-09-08 08:19:43 +08:00

考虑运营商投毒可能性?

|

10

snomiao 2022-09-08 08:46:15 +08:00

chocolatey 渠道安装未能复现

|

11

swiftg 2022-09-08 09:44:01 +08:00 via iPhone

四川移动没有被劫持

|

12

killva4624 2022-09-08 09:57:36 +08:00

有没有可能是 DNS 投毒

|

13

jimmyczm 2022-09-08 10:10:15 +08:00

刚安装了,没发现这个 ip

|

14

SunsetShimmer 2022-09-08 10:19:51 +08:00

样本提交卡巴斯基了,这东西的行为好像包括请求微软和一个 Cloudflare 保护的域名,说不定可以向 Cf 举报。

|

15

asm 2022-09-08 10:24:44 +08:00

直接访问那个地址,返回一个 exe ,大概率 dns 劫持吧,问题是怎么弄的。

|

16

paradoxs 2022-09-08 10:28:33 +08:00

怕什么呀,我们 windows 自带了安全软件 Defender ,所以根本就不用怕!

|

17

paradoxs 2022-09-08 10:32:28 +08:00

那些用 mac os 的,如果遇到这样的恶意软件,根本就手足无措, 因为 mac os 系统没有自带安全软件,这也是苹果对系统安全的漠视带来的惨痛结果。

|

18

KomeijiSatori OP @asm DNS 结果没有问题,感觉可能是运营商劫持

|

19

dasdcasd 2022-09-08 10:57:10 +08:00 你这是遇到 APT 了 2333

我根据木马样本包含的字符串追踪到了一个极为相似的历史木马样本 两者代码结构和命名方式都即为相似 https://www.hybrid-analysis.com/sample/1e9fc7f32bd5522dd0222932eb9f1d8bd0a2e132c7b46cfcc622ad97831e6128/617b7a1c54d0d627e6115d93 https://app.any.run/tasks/87f12d0c-9877-483b-aded-a00f59ec82bf/ 可以从 any.run 下载样本 该木马出现在一个安全报告中 https://www.stormshield.com/news/security-alert-windealer-stormshield-response/ 木马家族命名为 WinDealer https://teamt5.org/en/posts/japan-security-analyst-conference-2022/ https://jsac.jpcert.or.jp/archive/2022/pdf/JSAC2022_7_leon-niwa-ishimaru_en.pdf https://www.hake.cc/page/article/3881.html "中国罗宇黑客利用旁人攻击部署 WinDealer 后门" 这个马的传播方法非常高级 通过劫持骨干网路由器替换更新文件 进行木马植入 |

20

Tumblr 2022-09-08 11:10:30 +08:00

|

21

mmdsun 2022-09-08 12:45:38 +08:00 via iPhone

@paradoxs 手动滑稽 ~ 其实微软也出了 Windows defender for macOS ,苹果也能安装。

|

22

Overfill3641 2022-09-08 12:49:19 +08:00 |

23

swiftg 2022-09-08 13:23:13 +08:00

看 IP 是对的,那只有对 IP 进行劫持了,能做到这个份上的只有运营商自己了吧,或者国家级别的攻击? https 太重要了

|

24

swiftg 2022-09-08 13:30:14 +08:00

“

基于以上所有分析,研究人员推测 AS4134 上的攻击者可能具有以下能力: 拦截所有的网络流量,这使它们能够接收到对随机 IP 地址的后门响应,而无需部署实际的 C2 服务器; 在网络中注入任意的 TCP 和 UDP 数据包,通过这种能力,他们可以向 WinDealer 发送订单; 完全控制 DNS ,这意味着他们可以为不存在的域提供响应; ” 谁才能拥有这个能力呢 |

25

swiftg 2022-09-08 13:34:00 +08:00

楼主不会是啥高价值目标吧?重新拨号换个 IP 看看呢

|

26

swiftg 2022-09-08 13:35:11 +08:00

它主要针对的是位于中国的目标,如外国驻华外交机构、学术界成员,或国防、物流和电信部门的公司

|

27

Archeb 2022-09-08 13:40:59 +08:00 |

28

swiftg 2022-09-08 14:09:06 +08:00

@SunsetShimmer 木马可以向任意域名甚至是不存在的域名通信,或者劫持某个 AS 内任意 IP ,攻击者劫持了 DNS 系统、骨干路由器、整个 AS ,就为了偷偷把用户目录的文件传出去,也不加密硬盘勒索点钱,真是良心

|

29

SunsetShimmer 2022-09-08 14:17:13 +08:00

|

30

SunsetShimmer 2022-09-08 14:18:16 +08:00

@swiftg 访问这个会返回用户外网 IP

|

31

swiftg 2022-09-08 14:24:07 +08:00

@SunsetShimmer windealer 的报告里也有这个域名,就是用来得到用户的公网 IP 的

|

32

SunsetShimmer 2022-09-08 14:36:44 +08:00

@swiftg WHOIS 里面没什么有效信息

Registrar:CloudFlare, Inc. Registered On:2009-07-31 Expires On:2024-07-31 Updated On:2022-06-03 |

33

nobodyhere 2022-09-08 14:39:23 +08:00

软件 update 劫持,可能是常用的特定人群监控手段,只要确定该人群常用某 app/软件,如 http 就直接劫持,如 https 就当面要求开发商要求配合,不要问是怎么知道的

|

34

swiftg 2022-09-08 14:42:01 +08:00

@SunsetShimmer 这应该只是一个合法正常的网站,木马只是用来获取被攻击者的公网 IP ,猜测方便在骨干路由中精准劫持。这种级别的攻击不会是广撒网大范围的,都是精准攻击高价值目标,所以楼主可能不是普通人?

|

35

zhengrt 2022-09-08 16:00:31 +08:00

我感觉这是 gov 做的测试 一般人没有权利动骨干网路由的

|

36

AlphaTauriHonda 2022-09-09 04:57:32 +08:00 via iPhone

太恐怖了。😱

|

37

fangxiaoning 2022-09-09 10:40:50 +08:00

路由劫持。。。这有点牛

|

40

iBugOne 2022-09-09 15:30:25 +08:00

分享一下开发者给我的第三封邮件回复

✉️ David Carpenter <[email protected]> To: <redacted (v2ex @iBugOne)> Re: voidtools - Contact form Hi iBug, Thanks for the update. I have just pushed out an update that switched to HTTPS in the latest Everything 1.5a: https://www.voidtools.com/forum/viewtopic.php?f=12&t=9787 This update will check both the latest available version and opening the download page with HTTPS. I'll let users test this update and merge it with Everything 1.4. Regards, David |

42

respawn 2022-09-10 01:55:42 +08:00

出于软件自动更新会有残余的考虑,该软件从来都是官网下载,校验官网的 sha256 ,目前没中招,同联通。

|

43

elboble 2022-09-10 06:15:16 +08:00 via Android

看了楼上 BlackBerry 的报告,两点印象深刻

1,这个方法应该是是从斯诺登泄漏 nsa 资料后被 luoyu 学到的。 2,只感染 win 平台。 |

44

YamatoRyou 2022-09-10 18:25:57 +08:00

行为上有点像腾讯在 2016 年曝光的 DCM 木马.

|

45

techon 2022-09-11 01:43:59 +08:00

能做到运营商级流量劫持的,国内应该没有第二家了。

不过这也符合现实逻辑,就像 GFWer 可能会为了利益私下造梯子并打击同行一样(纯个人猜测,不喜勿喷) |

46

yuange1975 2022-09-16 05:54:57 +08:00

针对 everything 更新劫持的 apt 攻击事件解析

https://mp.weixin.qq.com/s/30xXiia0USjyWeFv9Dvxmg |

47

KomeijiSatori OP @yuange1975 被删了

|

48

yuange1975 2023-06-14 21:46:59 +08:00

|