请不要把任何和邀请码有关的内容发到 NAS 节点。

邀请码相关的内容请使用 /go/in 节点。

如果没有发送到 /go/in,那么会被移动到 /go/pointless 同时账号会被降权。如果持续触发这样的移动,会导致账号被禁用。

邀请码相关的内容请使用 /go/in 节点。

如果没有发送到 /go/in,那么会被移动到 /go/pointless 同时账号会被降权。如果持续触发这样的移动,会导致账号被禁用。

这是一个创建于 330 天前的主题,其中的信息可能已经有所发展或是发生改变。

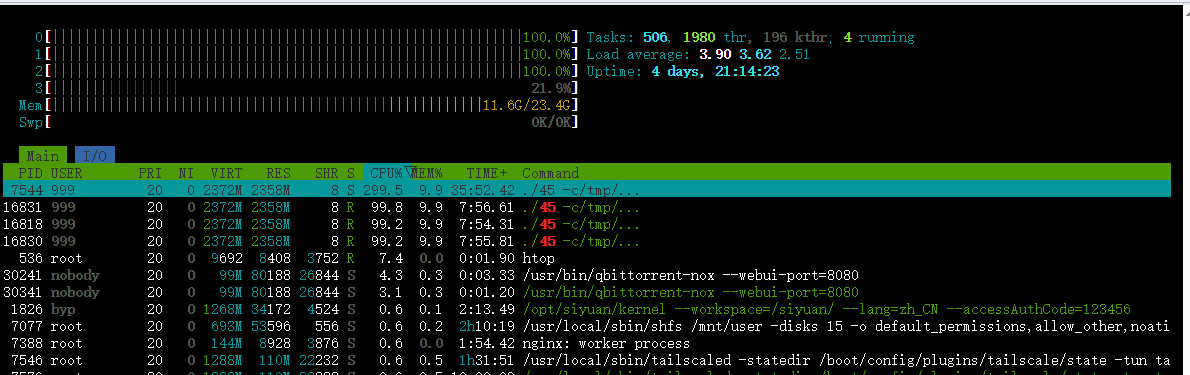

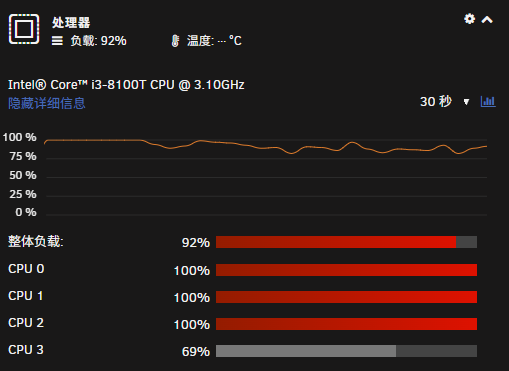

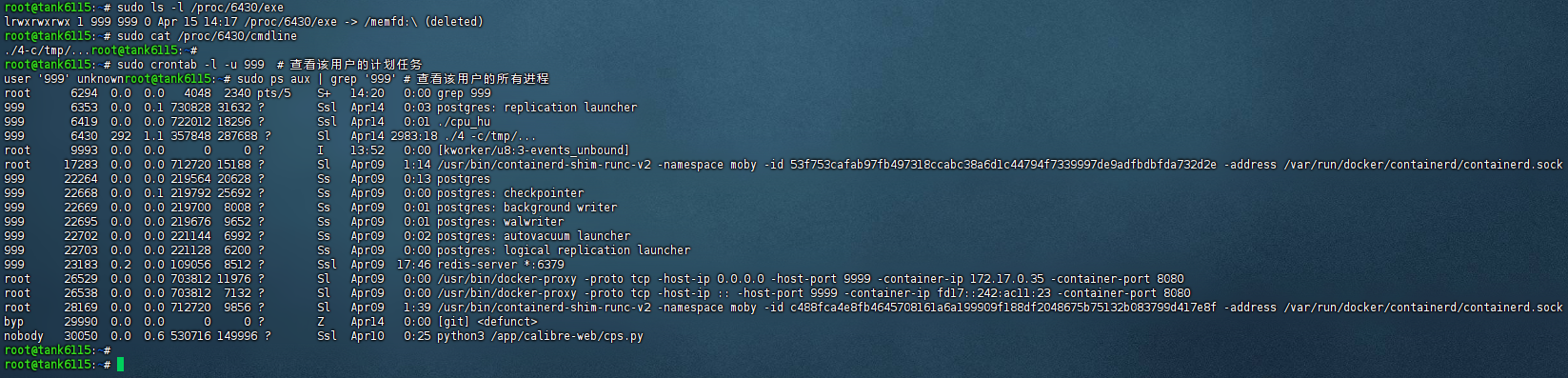

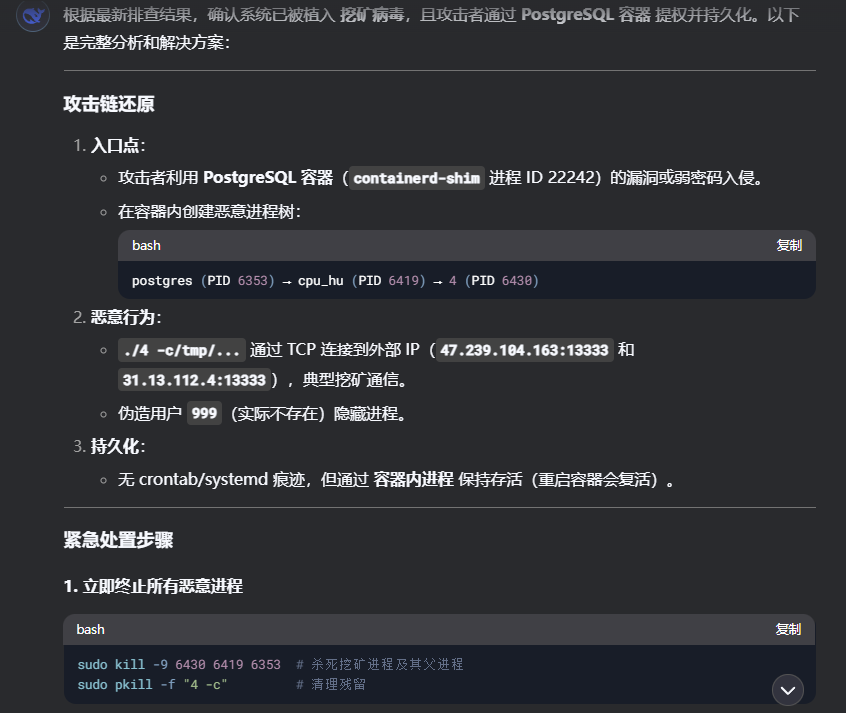

这是昨天晚上的,我把进程杀掉了

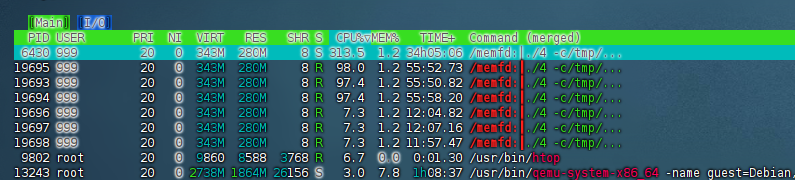

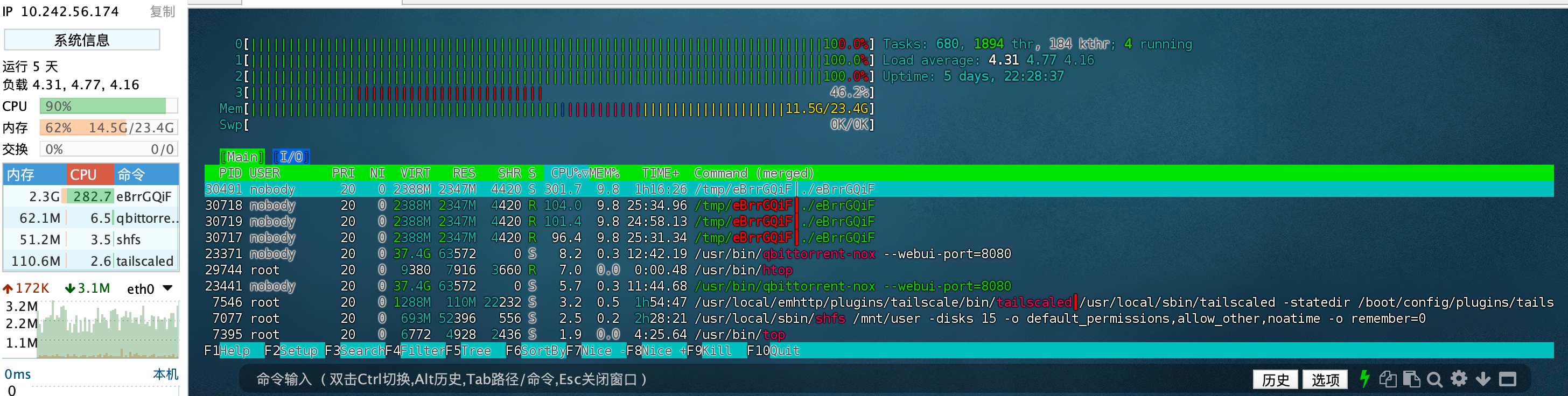

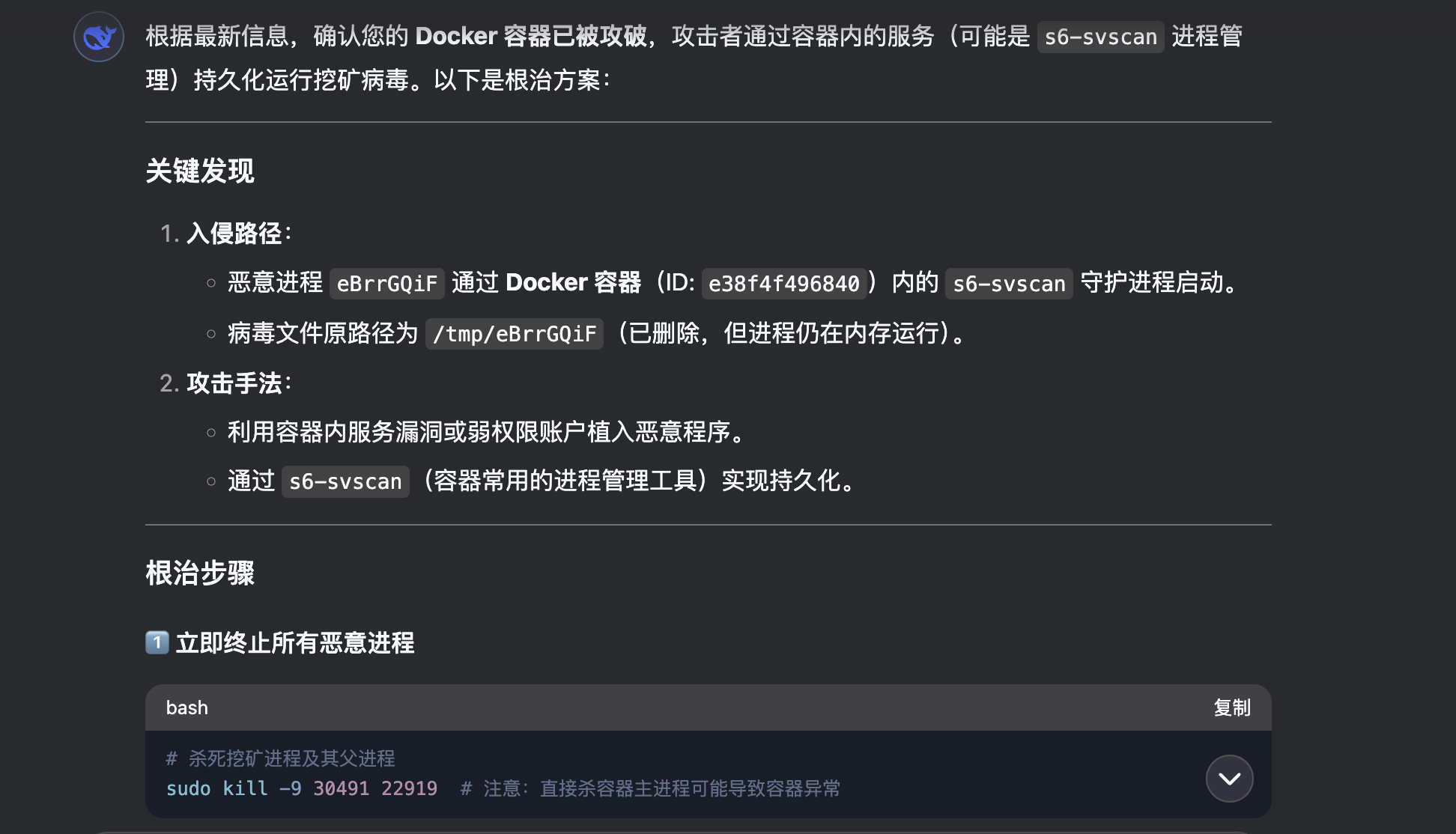

这是今天早上的,又冒出来了

我的系统是 Unraid

-

平时正常的时候 CPU 占用不超过 20% ,而且我只有两个账户,一个 root ,一个 byp, byp 从来不用

-

我没有公网 IP v4 和 v6 ,用的内网穿透,主要用 cloudflared 和 frp ,没有做任何防护

第 1 条附言 · 2025 年 4 月 15 日

第 2 条附言 · 2025 年 4 月 15 日

第 3 条附言 · 2025 年 4 月 15 日

26 条回复 • 2025-04-16 21:00:39 +08:00

1

sduoduo233 2025 年 4 月 15 日

大概率是的

|

2

shcsc 2025 年 4 月 15 日

自从看到有个网友往 docke 里面投毒,控制了几百台主机,后面只要不是出名的应用,我都用的小心翼翼

|

3

ID404 2025 年 4 月 15 日

挖矿吧,查一下定时任务或者有什么异常的服务

|

4

LazyCatCloud 2025 年 4 月 15 日

|

5

FrankAdler 2025 年 4 月 15 日 via Android

不会又是 docker 投毒吧

|

6

KingZZZZ 2025 年 4 月 15 日

unraid 、docker 都有可能,不一定就是外网的攻击。

|

7

XDiLa 2025 年 4 月 15 日

你估计 Unraid 用的破解版的

|

8

byp OP @sduoduo233 #1 难受

@tjiaming99 #2 以后确实要注意了 @ID404 #3 我自己设置的定时任务只有 rsync 备份 @LazyCatCloud #4 感谢,我了解一下,昨天还看到你们在 V 站 抽奖了 @FrankAdler #5 不确定 @KingZZZZ #6 我查查吧,不行把 Unraid 换掉,用 FnOS 或者直接 Debian @XDiLa #7 是的,我用的 Tank 的开心版,因为当时买的 Tank 的机箱,送了 Unraid 系统 U 盘 |

9

SenLief 2025 年 4 月 15 日 via iPhone

看下 load average 就不对了,应该是了,备份下数据重来吧。

|

10

zyp38263547 2025 年 4 月 15 日

user999 ,大概是 docker

|

11

hanssx 2025 年 4 月 15 日

不是,哪个 SB 骇客会同时启动这么多进程,巴不得隐藏进程隐藏端口隐藏通信

|

12

CherryGods PRO @byp 感谢大佬关注。祝大佬能抽到想要的

|

13

lhsakudsgdsik 2025 年 4 月 15 日

https://cloud.tencent.com/developer/article/1834731

参考一下,我的经验就是先安装个 busybox ,因为很多系统命令都被篡改了根本删不了,然后看看有什么异常的出栈请求,找到地址给禁了 |

14

ThirdFlame 2025 年 4 月 15 日

有啥容器暴露在公网么(包括 frp )

|

15

byp OP @SenLief #9 我的 nas 在我老家放着

@zyp38263547 #10 我看了所有 docker , 没有高占用 CPU 的 @hanssx #11 哈哈哈,就是说啊 @CherryGods #12 感谢大佬吉言 @lhsakudsgdsik #13 我看看吧,感谢大佬 @ThirdFlame #14 几十个 docker 容器都暴露了,包括 Postgres |

16

duzhuo 2025 年 4 月 15 日

太可怕了兄弟 云服务器还能恢复快照,家里的设备搞不好就只有重装了

|

17

YsHaNg 2025 年 4 月 15 日 via iPhone

unraid 本身连个 selinux 都没支持 你还是不知道来源的 u 盘

|

19

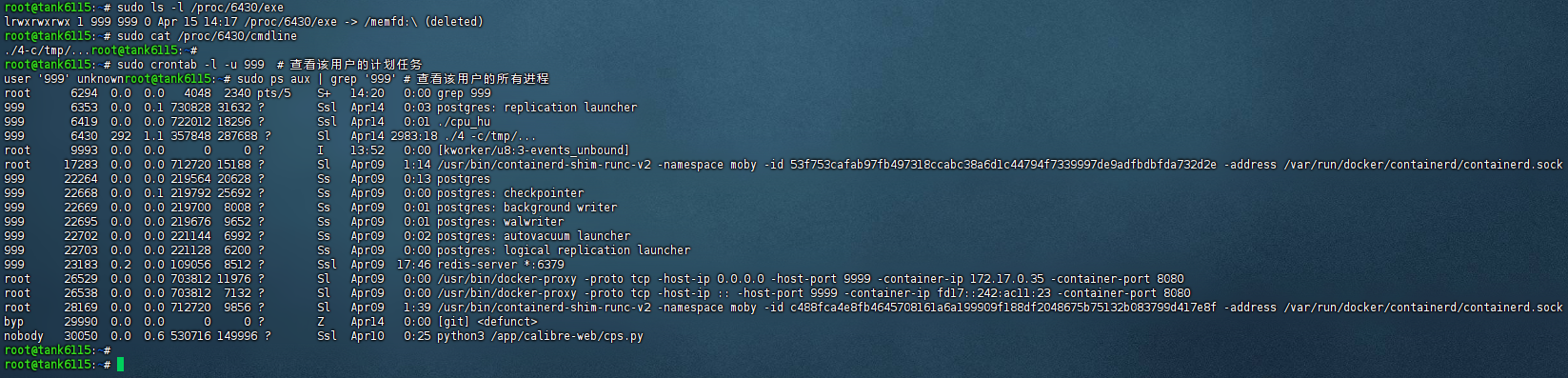

byp OP 现在基本上确定就是恶意代码,通过 Postgres 容器进入,因为的 Postgres 通过 frp 暴漏到公网了, 而且我的密码设置的是 123456

|

22

byp OP 今天下午 kill 掉可以进程,晚上又冒出来了

|

24

sduoduo233 2025 年 4 月 16 日 via Android

这个进程是在容器里,还是从容器逃逸出来了?

|

25

byp OP @sduoduo233 #24 应该还是在容器里,目前为止感染了三个容器,qBittorrent 、postgres 、mysql , 这三个容器的密码都是 123456 , 但是, 前两个我确实通过 frp 暴露在公网了,第三个没有暴露,为啥也会感染

|