推荐书目

› 高性能网站建设进阶指南 › High Performance Web Sites

› High Performance Web Sites › Google Hacks: Tips & Tools for Finding and Using the World's Information

› Google Hacks: Tips & Tools for Finding and Using the World's Information 关于 Google SEO 最好的一本书

关于 Google SEO 最好的一本书

这是一个创建于 642 天前的主题,其中的信息可能已经有所发展或是发生改变。

昨晚刚弄好 ipv6 地址,把路由器的防火墙关了,测了一下很多应用都能正常运行。

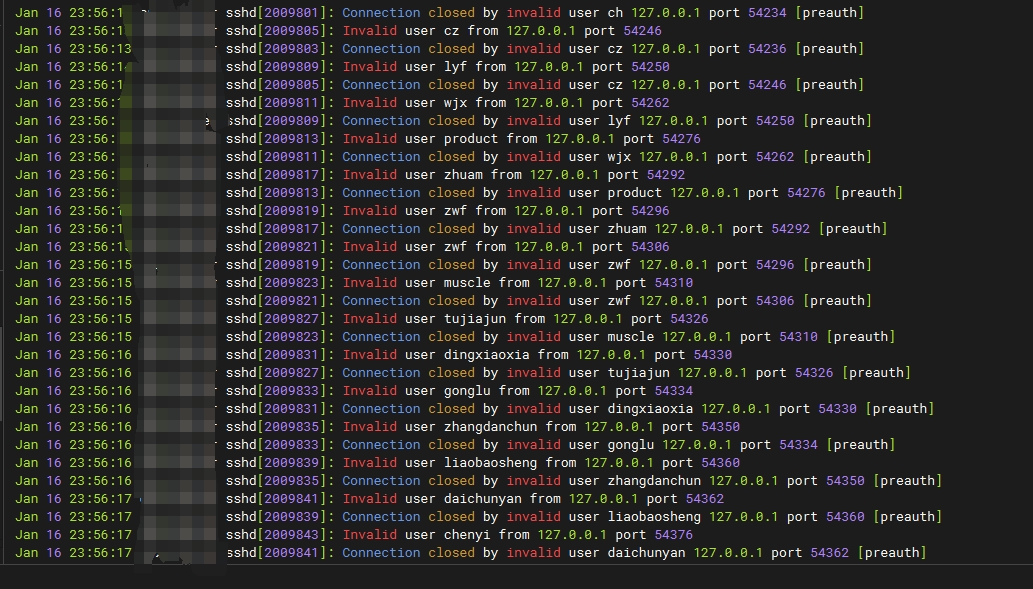

刚刚突然想看看服务器安不安全(因为之前被爆破过),查看/etc/passwd 日志,发现很多登录日志,但都被拦截了,因为我设置了需要私钥才能访问 ssh 。

另外想请教下这种个人服务器暴漏在公网的,应该要怎么做防护

1

lujiaosama 2024-01-17 15:00:41 +08:00

FAIL2BAN. 防火墙, 端口针对特定 IP 地址段放行.

|

2

stinkytofu 2024-01-17 15:05:13 +08:00

你只要设置了强密码或者秘钥登录, 就不用管了。 除非 SSH 爆出了零日漏洞可以直接绕过验证。但是 SSH 这么多年这么大量使用, 这种级别的漏洞不太可能会有。你阻止不了别人扫你。

|

3

mawen0726 OP @lujiaosama 服务器防火墙有开的,哪些应用要用就放行哪些,FAIL2BAN 这个我去了解下,然后端口针对特定 ip 这个,感觉 ip 一直都会有变化,不太好约束

|

4

asdasdqqq 2024-01-17 15:09:09 +08:00

最好不要暴露出去吧,每个设备使用 vpn 访问

|

5

mawen0726 OP @stinkytofu 那应该就是被人盯上了在扫我,谢谢大佬!我试试楼上的 FAIL2BAN

|

6

leyoumake1997 2024-01-17 15:10:49 +08:00

vpn 跳板登录 SSH

|

7

herozzm 2024-01-17 15:11:24 +08:00

如何是云,开启云上的防火墙,直接进不到服务器这个层面

|

9

anytk 2024-01-17 15:13:07 +08:00

|

10

stinkytofu 2024-01-17 15:13:12 +08:00

@mawen0726 #5 盯个毛, 你还真不害臊啊, 你家住五角大楼还是 xxx 啊🐶, 还盯上你了!!! 这就是再普通不过的脚本扫描, 任何一台公网设备, 每天都会经历无数次的扫描。

|

11

mawen0726 OP @stinkytofu 因为之前被爆破过,比较害怕~现在大概了解了

|

13

lujiaosama 2024-01-17 15:19:42 +08:00

@mawen0726 主要是 SSH 的 22 端口. 一是改成高位, 二是只针对某些 IP 段放行. 我自己的基本上只能在某个特定地区登录. 跳板机登录也可以, 但是太麻烦了.

|

14

lujiaosama 2024-01-17 15:24:53 +08:00

对了. 你还要需要关闭密码登录, 只允许密钥登陆.

|

15

littlewing 2024-01-17 15:30:34 +08:00

FAIL2BAN 只能防同一个 ip 频繁登陆失败,但干这种事的一般会有很多 ip

|

16

littlewing 2024-01-17 15:31:12 +08:00

你这为啥全是 from 127.0.0.1

|

17

peasant 2024-01-17 15:33:44 +08:00

OP 的端口是怎么开放出去的?看你这日志截图所有的登录都是来自 127.0.0.1 ,你用 Fail2Ban 也防不了本机啊

|

18

GBdG6clg2Jy17ua5 2024-01-17 15:39:02 +08:00

1.改 22 端口为高端口

2.只开放本市的 ip 访问,可以减少 99%的爆破。 3.加 fail2ban,封 ip |

19

mawen0726 OP |

21

mawen0726 OP @littlewing

@peasant 我前几天弄了一个 frp 内网穿透的,买的别人的,会跟这个有关系吗? frp 有映射到 ssh 的端口,但是 frp 只给了我 5 个端口,我看日志的端口五花八门,应该和 frp 没关系吧? |

22

piller 2024-01-17 15:47:15 +08:00

我服务器前几天设置了弱密码,结果就过了两天看视频画质突然降了,CPU 给干到了 100%,然后服务商还发信息警告了。本是一小白,查了一天多才发现问题所在,好多 IP 通过我的 ssh 端口传输数据,知道自己服务器被扫了,修改成强密码,然后安装了 fail2ban ,把这些尝试登录的都给关进小黑屋了。另我的另一台服务器开了 2 年了,使用的是强密码,被扫了至少几十万次吧,也一直好好的。

|

25

lujiaosama 2024-01-17 15:50:43 +08:00

@mawen0726 FRP 为什么要买, 而不自己搭. 你这是连底裤都交了. 现在搞个轻量云服务器装个 FRP 再简单不过了.

|

26

mawen0726 OP @mikewang 已经把 ssh 端口调高了,把 frp 映射原本 ssh 的 22 端口取消掉了。大佬可以给点关键词我搜索一下,怎么利用这个 frp 模拟在本地登录 ssh 吗,因为我看这个端口也是五花八门的

|

27

mawen0726 OP @lujiaosama 当时不太懂这个技术,这就准备自己弄一个了,自己本身也确实有一个腾讯云的服务器

|

28

lstz 2024-01-17 16:24:27 +08:00 via Android

这很正常,上公私钥搞定

|

29

hicdn 2024-01-17 16:42:33 +08:00 via Android

frp 用 stcp

|

30

Paulownia 2024-01-18 09:49:53 +08:00

不是被盯上了,是互联网中有很多僵尸服务器,在不间断的扫描 ssh 端口,发现一个 ssh 服务就会去暴力破解一下。如果用的密钥登陆,一般不用怕,如果嫌烦就用前面提到的 fail2ban

|

31

BeUself 2024-01-18 13:50:49 +08:00

多谢提醒,看到你的帖子突然想起来自己家里的服务器。安装系统的时候建了个用户,用户名仅有 3 个字母,密码高达 8 位,单全是 8 ,并且密码登录没关,就这样相当于裸奔跑了一年半。昨天下午已经把当时安装系统的时候建的用户给删了。tail -f 看登录失败日志,发现几乎 3 秒一次,root 用户我是关了密码登录的。。一身冷汗

|

32

kernelerror 2024-01-19 10:55:06 +08:00 via Android

很正常啦,fail2ban+ufw 一开后,ufw status 一长串 reject 封掉的 IP 地址。有闲心就去查 IP 的运营商,给他们 abuse report 。

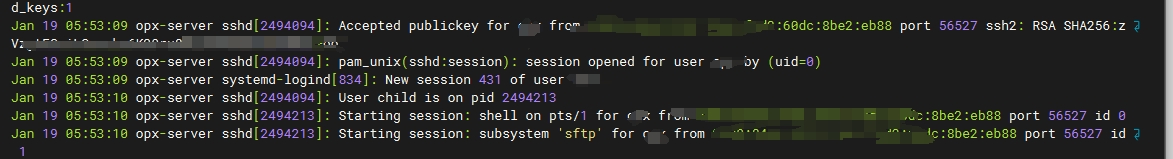

基本上 fail2ban ,禁止密码登录就可以放心了。如果还是不放心可以像我一样用 pam acript 写一个程序,每次 ssh 登录就会给我手机推送用户和 IP 地址。 |

33

kernelerror 2024-01-19 10:57:59 +08:00 via Android

在手机上打错字了 T_T

是 pam script: https://github.com/jeroennijhof/pam_script auth 成功后会调用指定的程式/脚本,通过环境变量传入 rhost 等信息 |

34

benjaminliangcom 2024-01-19 13:04:14 +08:00 via iPhone

ssh 不监听 ipv6 呢

|

35

mawen0726 OP @kernelerror 昨天去查了下资料,高端口登录 ssh+只允许公钥登录,应该是万无一失了,我现在就是采取这样的方案

|

38

mawen0726 OP @benjaminliangcom 我看了下是能记录登陆人的 ipv6 的,这个不监听怎么理解哦

|

39

Paulownia 2024-01-19 15:27:54 +08:00

@mawen0726 不用怕,找个 vps 去观察,从你开放 22 端口的时间算起,不到半个小时就能有不少 ssh 尝试记录。如果你有兴趣研究,可以搭建一个 ssh 蜜罐,去收集爆破的口令和用户名,不过话说收集到的大多数都是比较常见的口令。

|

41

benjaminliangcom 2024-01-19 17:38:36 +08:00 via iPhone

@mawen0726 就是不让 22 端口运行在 ipv6 上

|